هیچ یک از DNS Server ها نباید به درخواست های Recursive پاسخ دهند مگر آنکه استفاده از آن سرور به عنوان یک Resolver مد نظر باشد که اغلب و مخصوصا در سرورهای میزبانی وب این چنین نیست.

بنابراین، فعال نگه داشتن Recursion بر روی یک سرور (DNS SERVER)، می تواند باعث شود تمامی کاربران در سراسر جهان از سرور مربوطه به عنوان یک ریزالور (Resolver) استفاده نمایند و همین امر می تواند باعث ایجاد حملاتی برنامه ریزی شده علیه سرور مربوطه شود.

جهت غیر فعال سازی Recursive DNS بر روی سرورها که اکیدا توسط ما توصیه می شود، لازم است با استفاده از آموزش ضمیمه شده اقدام کنید.

برای غیرفعال کردن Recursion (بازگشت) در سرور DNS، شما باید تنظیمات مربوطه را در سرور DNS خود تغییر دهید. دقیقاً چگونه این تنظیمات تغییر میکند، به نوع سرور DNS شما و نرمافزار استفاده شده بستگی دارد. اما در اکثر موارد، میتوانید این کار را با تغییر تنظیمات پیکربندی سرور DNS انجام دهید.

برقراری امنیت در Bind DNS Server

در مورد سرور DNS پرکاربرد BIND، میتوانید فایل پیکربندی named.conf را ویرایش کنید و تنظیمات زیر را اعمال کنید:

بازکردن فایل پیکربندی:

sudo nano /etc/named.confپیدا کردن بخش “options” و اضافه کردن خط زیر به آن:

recursion no;ذخیره و بستن فایل پیکربندی.

بعد از اعمال این تغییرات، بازگشت (Recursion) در سرور DNS غیرفعال میشود و سرور فقط به عنوان سرور محلی عمل خواهد کرد و درخواستهای بازگشت را به سرورهای DNS دیگر ارسال نخواهد کرد.

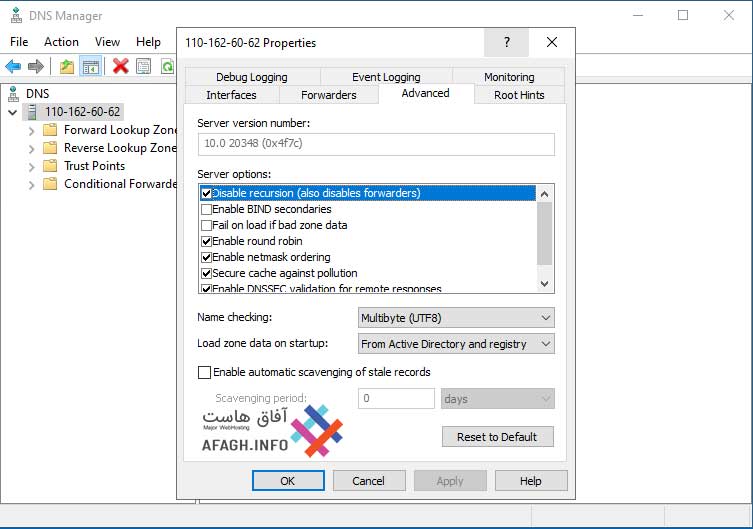

برقراری امنیت در Microsoft DNS Server

در زیر، مراحل کلی برای غیرفعال سازی Recursion در Microsoft DNS Server آورده شده است:

- ورود به تنظیمات DNS Server:

- از مدیریت سرور به قسمت “Tools” رفته و “DNS” را باز کنید.

- انتخاب سرور:

- در نوار سمت چپ، سرور مورد نظر را انتخاب کنید.

- تنظیمات سرور:

- در نوار بالایی، بر روی “Action” کلیک کرده و “Properties” را انتخاب کنید.

- گزینه Recursion:

- در پنجره باز شده، به تب “Advanced” بروید.

- غیرفعال کردن Recursion:

- گزینه “Disable recursion (also disables forwarders)” را فعال کنید.

- ذخیره تغییرات:

- روی “OK” کلیک کرده و تغییرات را ذخیره کنید.

لازم به ذکر است که پیکربندی سرور DNS بستگی به سیستم عامل و نرمافزار مورد استفاده دارد، بنابراین بهتر است با مستندات و منابع مربوطه برای سرور DNS خود مطالعه کنید و دستورالعملهای رسمی را دنبال کنید. همچنین، انجام تغییرات در پیکربندی سرور DNS ممکن است تأثیرات جانبی داشته باشد، بنابراین توصیه میشود قبل از اعمال تغییرات، نسخه پشتیبان از فایل پیکربندی را ایجاد کنید.

DNS Amplification Attacks چیست؟

حملات تقویت DNS یک نوع حملات DDoS (توزیع شده از سرویس) هستند که با بهرهگیری از آسیبپذیریهای در ساختار پروتکل DNS (Domain Name System)، به سرورهای DNS حمله میکنند. این نوع حملات، از نقاط ضعف در پروتکل DNS به منظور ایجاد بار غیرضروری بر روی سرورهای هدف استفاده میکنند. در ادامه، به توضیحات بیشتر درباره حملات تقویت DNS میپردازیم:

۱. DNS و مفهوم Amplification:

DNS یک سرویس اساسی در اینترنت است که نقش تبدیل نام دامنه به آدرس IP را ایفا میکند. در یک حمله تقویت DNS، حملهکننده از یک تعداد زیادی درخواست (Query) با سایز کوچک به سرور DNS فرستاده و از وی پاسخهای با حجم بزرگی را دریافت میکند. این پاسخها باعث افزایش بار ترافیک به سمت هدف میشوند.

۲. عملکرد حمله:

- ارسال درخواستهای جعلی:

- حملهکننده درخواستهای جعلی DNS با آدرس IP هدف خود را فرستاده و به نظر میرسد که این درخواستها از طرف آدرس IP هدف میآیند.

- استفاده از آسیبپذیری Amplification:

- این درخواستها از آسیبپذیریهای موجود در پروتکل DNS به منظور افزایش حجم پاسخها بهرهمند میشوند.

- بازگشت پاسخهای بزرگ:

- DNS Server به این درخواستها با پاسخهای با حجم بزرگی که معمولاً برای سوالات نام مربوط به DNS تولید میشوند، پاسخ میدهد.

- افزایش بار ترافیک:

- با تعداد زیادی از این درخواستها، حملهکننده باعث ایجاد یک بار ترافیک زیاد به سمت DNS Server هدف میشود و باعث افت کیفیت سرویس یا حتی قطعی از سرویس میشود.

۳. راههای مقابله:

برای مقابله با حملات تقویت DNS، اقدامات زیر انجام میشود:

- تنظیمات امنیتی DNS:

- تنظیمات امنیتی در DNS Server به منظور محدود کردن درخواستها و کاهش اثر حملات.

- فیلترینگ ترافیک:

- استفاده از فایروالها و سیستمهای فیلترینگ ترافیک برای شناسایی و جلوگیری از درخواستهای مشکوک.

- استفاده از DNSSEC:

- استفاده از DNSSEC برای امضاء دادههای DNS و افزایش امنیت درخواستها.

- توسعه زیرساخت مقاوم:

- توسعه زیرساخت شبکه و افزایش پهنای باند به منظور مقاومت بیشتر در برابر حملات.

حملات تقویت DNS نشان دهنده اهمیت توجه به امنیت ساختار DNS و توسعه راهکارهای مقابله با این نوع حملات است.

2 پاسخ به “DNS Server و غیر فعال سازی Recursion”

سلام

من سرور لینوکس دارم که طبق فرمایش شما، تمامی مراحل و انجام دادم . اما همچنان ترافیک زیادی از پورت 53 من در شبکه در حال انتقال هست.آیا این ترافیک مربوط به اتک هست؟ لطفا راهنمایی کنید.

ممنون

درود

لطفا مجددا فایل

/etc/named.confرا چک کنید.و از ری استارت شدن سرویس named خود مطمئن شوید.با دستور زیر میتوانید سرویس دی ان اس را مجدد راه اندازی کنید:

sudo systemctl named restartدر خصوص ترافیک ارسالی، اگر ترافیک ارسال بالایی در شبکه روی پورت 53 دارید احتمالا از سرور شما برای حملات دی داس استفاده میشه که باید حتما جلو اش را بگیرید